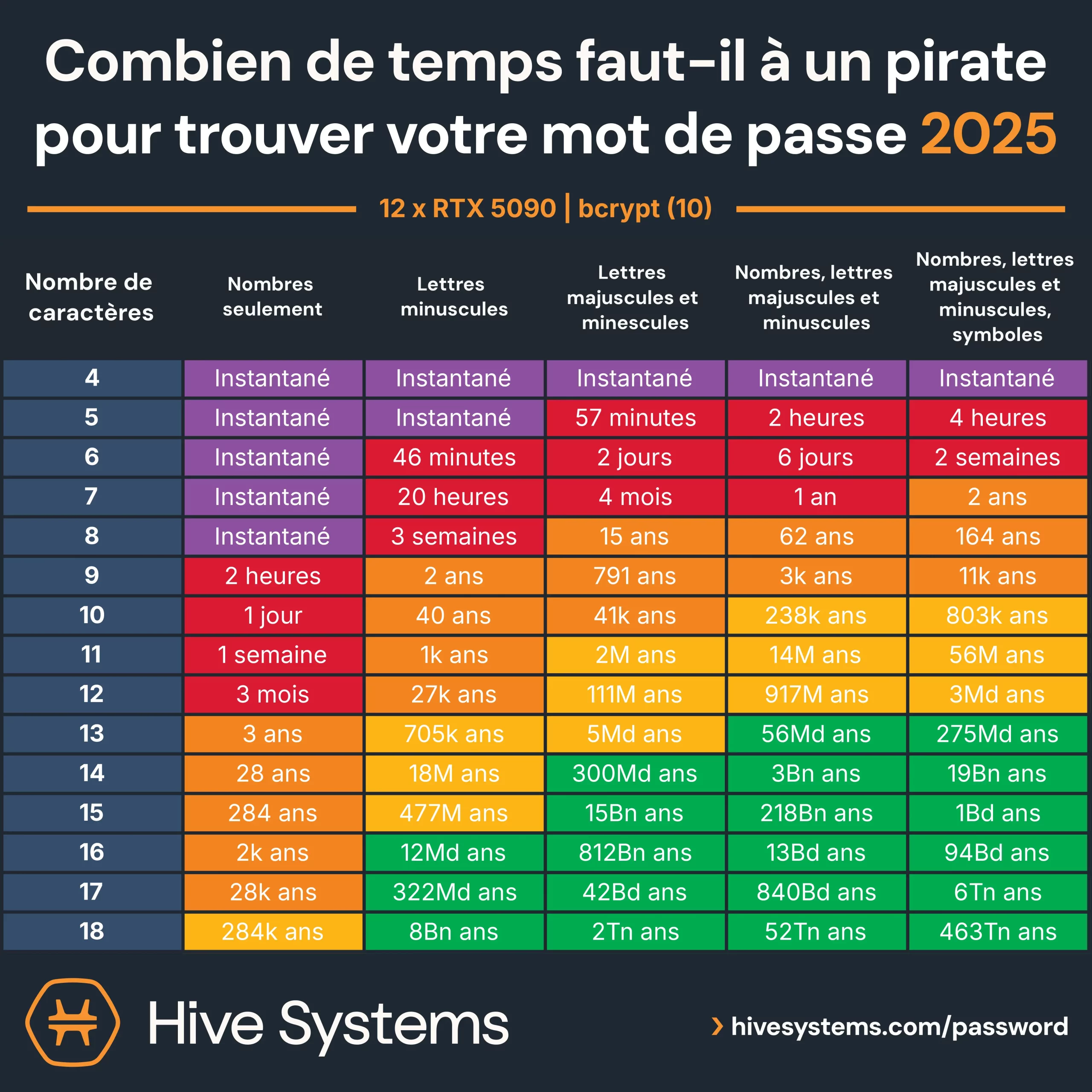

La dernière édition du tableau de Hive Systems fait froid dans le dos : un mot de passe de 6 caractères, même complexe, peut être craqué en quelques minutes. Et si vous vous contentez de chiffres ou de lettres minuscules, même 8 caractères ne suffisent plus.

Ce tableau, mis à jour chaque année, montre combien de temps un pirate mettrait à brute-forcer un mot de passe selon sa longueur et sa composition. En 2025, l’estimation repose sur une configuration très musclée : 12 cartes graphiques RTX 5090 (rien que ça !) et un algorithme de hachage bcrypt avec un facteur de coût de 10. En clair, les pirates ont les moyens et les mots de passe trop simples n’ont aucune chance.

Un simple mot de passe à 8 chiffres ? Craqué en 2 heures

Le tableau de Hive Systems est organisé autour de deux axes : le nombre de caractères et le type de caractères utilisés. Chaque cellule représente le temps qu’un attaquant mettrait à craquer un mot de passe en utilisant une attaque par force brute. Et cette année, les chiffres parlent d’eux-mêmes.

Quelques exemples concrets :

- Un mot de passe de 8 chiffres uniquement : craqué instantanément.

- En lettres minuscules : 3 semaines.

- En mélangeant majuscules et minuscules : 15 ans.

- En ajoutant chiffres et symboles : 164 ans.

La différence est donc énorme selon les caractères utilisés, mais aussi selon la longueur. À partir de 12 à 13 caractères, les délais explosent… jusqu’à atteindre plusieurs milliards, voire trillions d’années.

Mais attention : ces chiffres sont valables uniquement si le mot de passe est entièrement aléatoire et s’il n’a jamais fuité dans une base de données. Sinon, c’est une toute autre histoire.

Ces chiffres, c’est dans le meilleur des cas…

Avant de vous rassurer avec votre mot de passe à 12 caractères, il faut garder une chose en tête : le tableau de Hive Systems part du principe que l’attaquant commence de zéro. Aucun indice, aucune base de données, rien. Juste une attaque brute force pure et dure.

Sauf que dans la vraie vie, les pirates ne s’embêtent pas autant.

Ils commencent par ce qu’on appelle une attaque par dictionnaire. En clair, ils testent en priorité :

- les mots les plus utilisés (« azerty », « password », « 123456 »…),

- les combinaisons repérées dans des fuites de données (via HaveIBeenPwned, par exemple),

- les schémas typiques (un prénom + une date, un mot courant suivi de « ! » ou « 123 »),

- ou même les mots de passe que vous avez réutilisés ailleurs.

Dans ces cas-là, même un mot de passe long peut tomber en quelques secondes.

Et avec l’IA qui s’en mêle (modèles prédictifs, analyse de schémas humains…), les attaques deviennent de plus en plus ciblées, rapides et efficaces.

À lire également : 👉 Comment savoir si vos données personnelles en ligne ont fuité ?

Comment créer un mot de passe vraiment solide ?

Bon, maintenant qu’on a un peu cassé l’ambiance, passons aux solutions. Parce que oui, il est tout à fait possible d’avoir des mots de passe quasiment impossibles à casser… à condition de suivre quelques règles simples.

1. Longueur : au moins 12 caractères

C’est le critère le plus important. Un mot de passe court, même très complexe, reste vulnérable. À partir de 12, voire 14 caractères, on commence à entrer dans des délais de cassage complètement irréalistes.

2. Diversité : majuscules, minuscules, chiffres, symboles

Ne vous limitez pas à une seule catégorie. Plus vous mélangez les types de caractères, plus le temps nécessaire pour casser votre mot de passe grimpe en flèche. Le tableau est formel : à composition égale, un caractère de plus peut multiplier le temps de cassage par 1000.

3. Pas de mot réel, pas de logique humaine

Évitez les mots du dictionnaire, les noms propres, les dates de naissance… tout ce qu’un pirate peut deviner ou que l’IA peut anticiper. Un bon mot de passe doit ressembler à rien de connu.

À lire également : 👉 Comment savoir si vos mots de passe sont sécurisés ?

Les bons outils pour ne plus se prendre la tête (ni se faire pirater)

Utilisez un gestionnaire de mots de passe

Vous n’allez pas retenir 30 mots de passe différents de 16 caractères, on est d’accord. C’est là qu’un gestionnaire de mots de passe prend tout son sens. Il génère des mots de passe solides, les enregistre dans un coffre-fort chiffré, et les remplit automatiquement quand vous vous connectez.

Il en existe plusieurs, gratuits ou payants. Parmi les plus fiables : Bitwarden, NordPass ou KeePassXC. À vous de choisir selon vos préférences et vos besoins.

À lire également : 👉 Les meilleurs gestionnaires de mots de passe gratuits en 2025

Activez la double authentification (2FA)

Même avec un bon mot de passe, mieux vaut une sécurité en plus. Le principe est simple : au moment de vous connecter, vous devez valider l’accès avec un code temporaire (via une app comme 2FAS, Aegis, Ente Auth ou Authy) ou avec une notification sur votre téléphone.

C’est un rempart très efficace, surtout contre les tentatives d’accès à distance.

À lire également : 👉 8 meilleures applications d’authentification à deux facteurs (2FA)

Testez les passkeys (si disponibles)

De plus en plus de services proposent de remplacer les mots de passe par des clés d’accès chiffrées, appelées passkeys. Ces clés sont liées à votre appareil, souvent via votre empreinte digitale ou un code PIN local. Impossible à deviner, inutile à taper et insensibles au phishing.

Apple, Google, Microsoft… tous s’y mettent peu à peu. Si vous tombez sur un site qui propose les passkeys, c’est une bonne idée de tester.

En résumé : complexité, longueur… et un peu de bon sens

Un bon mot de passe, ce n’est pas une formule magique. C’est une combinaison de longueur, de diversité, et surtout de bonnes habitudes. Pas besoin de l’inventer vous-même : les outils existent, ils sont fiables et ils vous simplifient la vie.

Et si vous avez un doute sur la robustesse de vos mots de passe actuels, le tableau de Hive Systems est une excellente base pour comprendre ce qui résiste vraiment aux attaques modernes et ce qui se casse en deux secondes.

Source : France Num

Rrooohhh vous avez leak mon mot de passe dans votre article, je vais devoir le changer maintenant 😀