Les ransomwares sont devenus l’un des fléaux les plus redoutés du numérique. Derrière ce mot barbare se cache un logiciel malveillant capable de bloquer l’accès à vos fichiers ou à votre ordinateur… tout en réclamant une rançon pour les récupérer. Et non, ce n’est pas un scénario de film : ça arrive tous les jours, aussi bien aux particuliers qu’aux entreprises.

Dans cet article, on vous explique simplement ce qu’est un ransomware, comment il fonctionne, les formes qu’il peut prendre, et surtout comment éviter de tomber dans le piège. Car une fois les données chiffrées, il est souvent trop tard.

Sommaire

- 🔍 C’est quoi exactement un ransomware ?

- ⚙️ Comment fonctionne un ransomware ?

- 🧬 Les différents types de ransomwares

- 🧪 Comment un ransomware s’infiltre sur un ordinateur ?

- 🧨 Quelques ransomwares célèbres (et leurs dégâts)

- 🛡️ Comment se protéger efficacement d’un ransomware ?

- 🚨 Que faire si vous êtes victime d’un ransomware ?

- 🗒️ Conclusion

🔍 C’est quoi exactement un ransomware ?

Un ransomware, ou « rançongiciel » en français (même si personne ne l’utilise vraiment), est un type de logiciel malveillant conçu pour prendre vos fichiers en otage. Concrètement, il chiffre vos données, les rend illisibles, puis affiche un message vous demandant de payer une rançon pour les récupérer. D’où le nom.

Ce type de malware s’attaque aussi bien aux fichiers personnels qu’aux systèmes informatiques d’entreprises, d’administrations ou même d’hôpitaux. Dans certains cas, les pirates vont encore plus loin : ils menacent de publier les fichiers volés si la rançon n’est pas payée dans les temps. Bref, une double peine.

Et contrairement à ce qu’on pourrait croire, il ne faut pas forcément visiter un site louche pour être touché. Un simple clic sur une pièce jointe piégée peut suffire.

⚙️ Comment fonctionne un ransomware ?

Même s’il en existe plusieurs variantes, le mode opératoire reste souvent le même. Voici les grandes étapes d’une attaque classique :

1. L’infection

Tout commence par une faille. Ça peut être un clic sur une pièce jointe piégée, un logiciel cracké téléchargé sur un site douteux ou encore une faille non corrigée dans le système. Le ransomware s’installe discrètement sur la machine.

2. Le chiffrement des fichiers

Une fois installé, le ransomware se met à chiffrer les fichiers de l’ordinateur : documents, photos, vidéos, bases de données… Tout y passe. Et évidemment, il ne se contente pas de les cacher : il les transforme en un format illisible, à moins de disposer de la clé de déchiffrement.

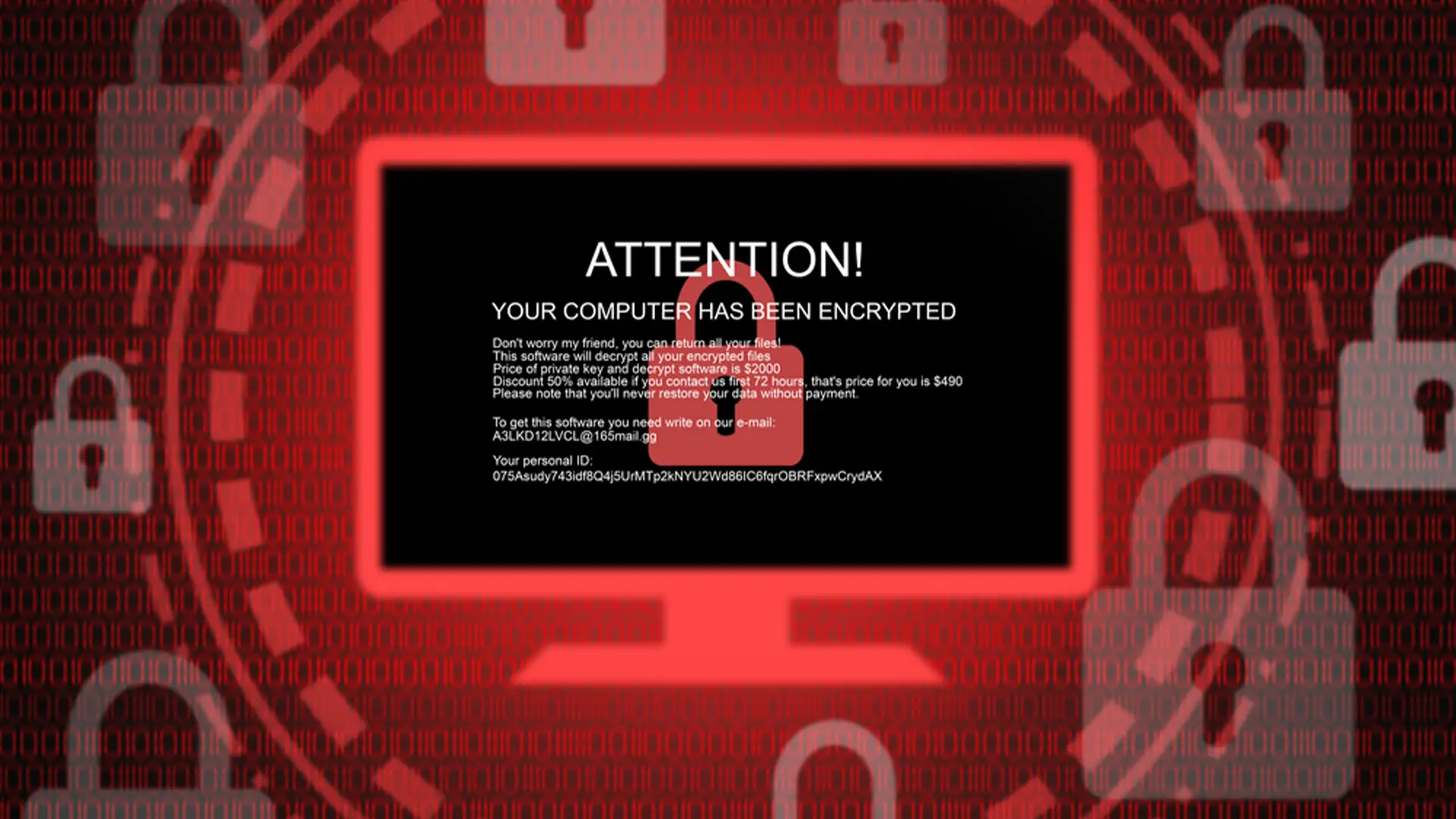

3. La demande de rançon

Une fois le chiffrement terminé, un message s’affiche à l’écran. Il indique que les fichiers sont bloqués, qu’il ne sert à rien d’essayer de les récupérer soi-même… et qu’il faut payer pour espérer les revoir. Le paiement se fait généralement en cryptomonnaie, histoire de ne pas laisser de traces.

4. (Parfois) une double extorsion

De plus en plus souvent, les attaquants ne se contentent pas de chiffrer les fichiers. Ils les copient aussi, pour menacer ensuite de les publier sur Internet si la rançon n’est pas réglée. C’est ce qu’on appelle la double extorsion : vous perdez vos données et votre confidentialité.

🧬 Les différents types de ransomwares

Tous les ransomwares ne se ressemblent pas. Certains bloquent l’accès complet à l’ordinateur, d’autres se concentrent uniquement sur vos fichiers. Voici les principales familles que l’on retrouve le plus souvent :

🔒 Les ransomwares de type « Locker »

Ceux-là ne chiffrent pas vos fichiers, mais bloquent entièrement l’accès à votre système. À l’allumage, vous tombez sur un écran de verrouillage qui vous empêche d’utiliser votre PC. Il est parfois accompagné d’un faux message d’une autorité officielle (police, gendarmerie, etc.), prétextant une activité illégale. Le but ? Vous faire peur pour que vous payiez.

🔐 Les ransomwares de type « Crypto »

Ce sont les plus redoutables. Ils ne bloquent pas votre ordinateur, mais s’attaquent directement à vos fichiers personnels. Une fois le chiffrement terminé, vous ne pouvez plus ouvrir vos documents, photos ou projets… à moins de payer pour obtenir la clé de déchiffrement. C’est ce type d’attaque qui a causé le plus de dégâts ces dernières années.

💸 Les scarewares

On parle ici d’arnaques plus basiques. Aucun fichier n’est chiffré, mais un faux message vous fait croire que votre PC est infecté et qu’il faut payer pour régler le problème. Le but, encore une fois, c’est de jouer sur la peur. C’est plus du chantage que du vrai ransomware, mais la méthode reste similaire.

☁️ Le Ransomware-as-a-Service (RaaS)

Eh oui, comme pour les logiciels classiques, certains groupes proposent carrément leur ransomware en location sur le dark web. Des cybercriminels sans compétences techniques peuvent ainsi utiliser ces outils prêts à l’emploi, en échange d’un pourcentage sur chaque rançon récoltée. Un modèle bien rodé, qui favorise la multiplication des attaques.

🧪 Comment un ransomware s’infiltre sur un ordinateur ?

Un ransomware ne se télécharge pas tout seul. Il a toujours besoin d’une porte d’entrée, souvent bien dissimulée. Voici les méthodes les plus courantes utilisées par les cybercriminels :

📩 Les e-mails piégés (phishing)

C’est la technique la plus répandue. Vous recevez un e-mail soi-disant sérieux, d’un service de livraison, d’une banque ou même d’un collègue, avec une pièce jointe ou un lien. Vous ouvrez, vous cliquez… et voilà. L’infection est lancée. Parfois, il suffit d’ouvrir un simple fichier Word avec une macro activée et c’est le drame.

À lire également : 👉 Comment identifier un faux mail (phishing) ?

📥 Les téléchargements douteux

Installer un logiciel cracké ou récupérer un fichier sur un site inconnu, c’est comme jouer à la roulette russe. Les ransomwares se glissent souvent dans ces fichiers pour infecter votre système dès leur exécution.

🔓 Les failles de sécurité

Certains ransomwares exploitent des failles dans le système d’exploitation, les logiciels ou les protocoles réseau (comme RDP). Si ces failles ne sont pas corrigées à temps par une mise à jour, elles deviennent une autoroute pour les pirates.

💾 Les supports physiques (clés USB, disques durs externes)

Oui, même une simple clé USB peut être piégée. Si elle est infectée, il suffit de la brancher pour que le ransomware se propage automatiquement. Et dans un environnement d’entreprise, les dégâts peuvent aller très vite.

🧨 Quelques ransomwares célèbres (et leurs dégâts)

Certaines attaques ont fait les gros titres à cause de leur ampleur. Voici quelques exemples marquants, qui montrent à quel point un ransomware peut causer des ravages :

🦠 WannaCry (2017)

Sans doute le plus célèbre. Ce ransomware s’est propagé à travers le monde entier en exploitant une faille de Windows (corrigée… mais pas mise à jour partout). Il a touché plus de 200 000 ordinateurs dans 150 pays. Des hôpitaux, des entreprises, des administrations : personne n’était épargné. Le tout pour une rançon d’environ 300 dollars en Bitcoin. Pas énorme, mais multiplié par des milliers…

🧬 Locky (2016)

Un classique du genre, diffusé principalement par des mails piégés avec des fichiers Word. Une fois lancé, Locky chiffre les fichiers, les renomme avec des extensions bizarres, puis affiche sa demande de rançon. Il a été particulièrement actif dans les milieux professionnels.

💣 Ryuk (2018-2021)

Ryuk cible les grandes entreprises et les institutions, avec des rançons qui peuvent atteindre plusieurs millions d’euros. Il est souvent utilisé dans des attaques planifiées, parfois précédées d’une infiltration discrète du réseau. Ce n’est pas du ransomware au hasard : c’est du sur-mesure.

🕵️♂️ Maze (2019)

Ce ransomware a démocratisé la fameuse double extorsion. Non seulement il chiffre les fichiers, mais il les exfiltre aussi pour menacer leur publication. De nombreuses entreprises en ont été victimes, et la méthode est aujourd’hui largement reprise par d’autres groupes.

🛡️ Comment se protéger efficacement d’un ransomware ?

Même si aucune solution n’est infaillible à 100 %, il existe de bonnes pratiques simples pour réduire drastiquement les risques. Et comme souvent en sécurité informatique, la prévention reste votre meilleure alliée.

💾 Faire des sauvegardes régulières

C’est la règle numéro un. Si vos fichiers sont sauvegardés sur un support externe ou dans le cloud, vous pouvez tout restaurer sans payer de rançon. Idéalement, gardez une copie hors ligne, non connectée à l’ordinateur (disque dur externe débranché, par exemple).

À lire également : 👉 Les 7 meilleurs logiciels de sauvegarde gratuits

🛑 Ne jamais cliquer trop vite

Un mail bizarre, une pièce jointe inattendue, une promesse trop belle pour être vraie ? Mieux vaut prendre deux secondes pour réfléchir avant de cliquer. La plupart des ransomwares arrivent via des e-mails piégés.

🧰 Utiliser un antivirus fiable

Même si ce n’est pas une garantie absolue, un bon antivirus peut détecter certains ransomwares avant qu’ils ne passent à l’action. Certains intègrent même des protections spécifiques contre le chiffrement de fichiers.

🔧 Mettre à jour son système et ses logiciels

Les ransomwares profitent souvent de failles de sécurité connues mais non corrigées. Garder Windows, les logiciels et les pilotes à jour est donc essentiel pour combler ces brèches.

🚪 Désactiver les services inutiles

Certains ransomwares s’infiltrent via des services ouverts sur le réseau (comme le protocole RDP). Si vous n’en avez pas besoin, autant les désactiver. Moins d’accès = moins de risques.

🚨 Que faire si vous êtes victime d’un ransomware ?

Malheureusement, si le mal est fait, il n’existe pas de solution miracle. Mais il y a quand même quelques réflexes à adopter pour limiter la casse.

🔌 Déconnecter la machine immédiatement

Premier réflexe : débranchez votre PC d’Internet et du réseau local. Ça évite que le ransomware ne se propage à d’autres appareils ou à un serveur partagé. Si vous êtes en entreprise, prévenez le service informatique sans attendre.

💰 Ne pas payer la rançon

Même si l’envie peut être forte, il est fortement déconseillé de payer. D’une part, vous n’avez aucune garantie de récupérer vos fichiers. D’autre part, cela alimente le système et finance les prochaines attaques. En bref, vous perdez de l’argent… et vos données restent bloquées.

🛠️ Faire analyser le PC

Vous pouvez utiliser des outils spécialisés (comme Malwarebytes, ESET Online Scanner, etc.) pour vérifier si le ransomware est encore actif et le supprimer. Mais attention : supprimer le virus ne déchiffre pas vos fichiers.

🔓 Chercher une solution de déchiffrement

Certains ransomwares ont été étudiés et des clés de déchiffrement sont disponibles gratuitement. Le site No More Ransom répertorie ces outils. Ça ne fonctionne pas à tous les coups, mais ça vaut la peine d’essayer.

👨💻 Faire appel à un professionnel

Si les données sont vraiment importantes (et non sauvegardées), mieux vaut consulter un expert en sécurité informatique. Il pourra vous aider à diagnostiquer l’étendue des dégâts et à tenter une récupération.

🗒️ Conclusion

Les ransomwares ne sont plus de simples virus bricolés dans un coin sombre d’Internet. Aujourd’hui, ce sont de véritables outils d’extorsion, souvent utilisés par des groupes organisés et très bien équipés. Et malheureusement, il suffit d’un seul clic pour tomber dans le piège.

La bonne nouvelle, c’est qu’en appliquant quelques règles de base (sauvegardes, vigilance, mises à jour régulières), on peut s’en prémunir efficacement. L’autre clé, c’est l’information : plus les utilisateurs sont conscients des risques, moins les cybercriminels ont de chances de réussir.

Alors si cet article vous a été utile, n’hésitez pas à le partager autour de vous. Ça peut éviter bien des galères.