Le projet Tor continue de faire évoluer ses outils pour améliorer la confidentialité en ligne, et cette fois, il sort l’artillerie lourde. Son nouveau projet, baptisé Oniux, permet d’isoler n’importe quelle application Linux pour forcer tout son trafic réseau à passer par Tor. Contrairement à des solutions comme Torsocks, qui reposent sur un simple redirigement via un proxy, Oniux agit directement au niveau du noyau, en utilisant les namespaces de Linux. Une méthode bien plus sécurisée pour éviter toute fuite de données.

Encore expérimental, Oniux ne vise pas (encore) le grand public, mais il pourrait rapidement devenir un indispensable pour les utilisateurs avancés, les chercheurs ou les activistes qui ne peuvent pas se permettre la moindre fuite réseau.

Un vrai bunker réseau pour vos applis Linux

Oniux ne fait pas les choses à moitié. Là où des outils comme Torsocks se contentent de rediriger le trafic via un proxy SOCKS, Oniux préfère jouer la carte de l’isolement total. Chaque appli que vous lancez avec lui se retrouve propulsée dans un petit cocon réseau indépendant, grâce aux namespaces Linux. Et dans ce cocon, il n’y a qu’une seule sortie : le réseau Tor.

Pas d’interface réseau classique, pas de carte eth0 à l’horizon… juste une interface virtuelle « onion0 » taillée sur mesure pour envoyer vos données dans le brouillard de Tor. Ainsi, même un programme mal codé ou franchement malintentionné ne peut plus contourner les règles et balancer des données en clair.

Avec Oniux, on ne fait pas semblant de passer par Tor. On l’impose, point.

Oniux vs Torsocks : y’a pas vraiment match

Si vous avez déjà bidouillé avec Tor sur Linux, vous connaissez peut-être Torsocks. Le principe est simple : il intercepte les appels réseau des applis et les redirige vers le proxy SOCKS de Tor. Pratique, mais pas infaillible.

Le souci ? Torsocks fonctionne uniquement si le programme en question passe par les bonnes bibliothèques système (libc, pour les intimes). Sauf que certaines applis, statiquement compilées ou un peu trop « bricolées », peuvent passer outre et envoyer des infos sans jamais passer par le proxy. Et voilà comment les données peuvent se retrouver dans la nature sans crier gare.

Oniux, lui, ne laisse aucune chance à ce genre d’échappées. Tout passe par une interface réseau dédiée à Tor et même un logiciel qui tenterait de jouer au plus malin avec des appels système en assembleur se heurterait à un mur. Le genre de mur bien opaque, version oignon.

En somme, Torsocks peut suffire pour des applis classiques qui jouent le jeu, mais si vous cherchez une isolation béton, même face à des programmes un peu trop curieux, Oniux est clairement un cran au-dessus.

Installer et utiliser Oniux sous Linux

Oniux est encore tout frais, donc pour l’instant, il n’est pas dispo dans les dépôts classiques. Il faut compiler l’outil depuis sa source, mais rassurez-vous, ce n’est pas compliqué.

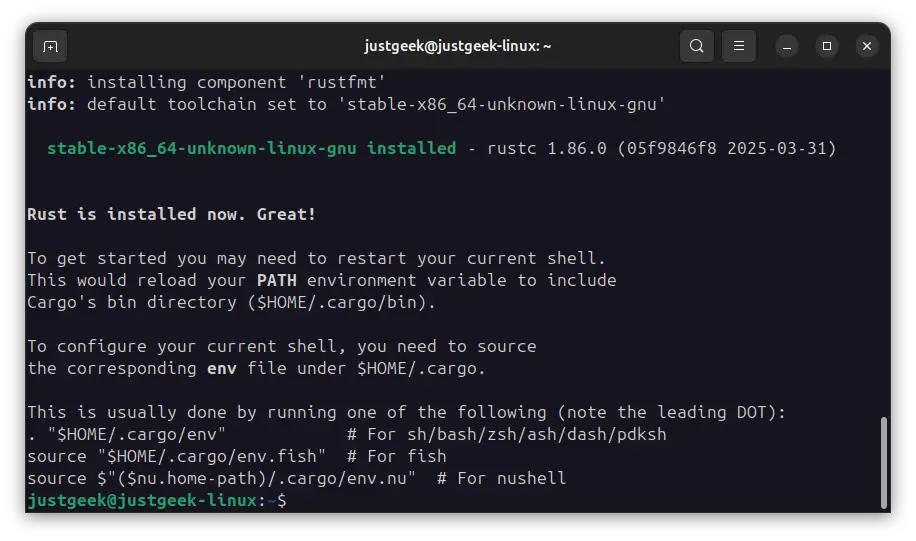

Étape 1 : installer Rust

D’abord, il vous faut Rust, puisque Oniux est développé dans ce langage. Si vous ne l’avez pas encore :

curl --proto '=https' --tlsv1.2 -sSf https://sh.rustup.rs | sh

Une fois que c’est fait, redémarrez votre terminal pour que la commande cargo (le gestionnaire de paquets Rust) soit disponible.

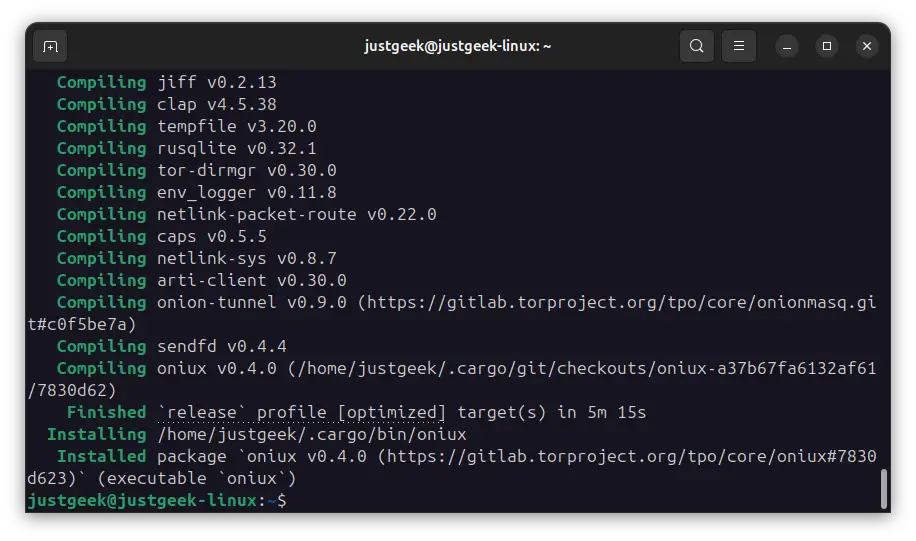

Étape 2 : installer Oniux

On passe ensuite à l’installation d’Oniux avec cette commande :

cargo install --git https://gitlab.torproject.org/tpo/core/oniux [email protected]

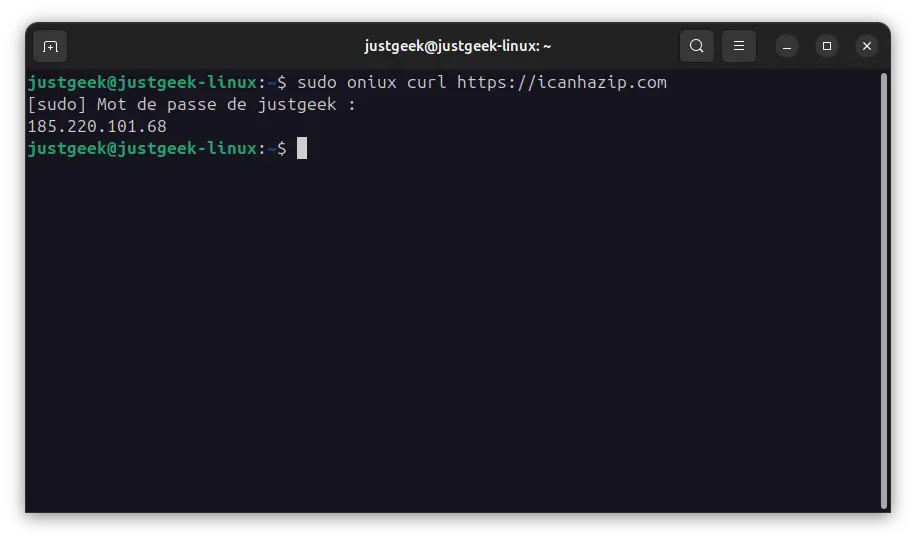

Étape 3 : exécuter Oniux

Oniux est installé dans ~/.cargo/bin. Pour éviter d’avoir à taper le chemin complet à chaque fois, vous pouvez créer un lien symbolique vers /usr/local/bin :

sudo ln -s $HOME/.cargo/bin/oniux /usr/local/bin/oniuxEt ensuite, vous pourrez simplement lancer vos commandes comme ceci :

sudo oniux curl https://icanhazip.com

Si tout se passe bien, vous verrez une adresse IP Tor (en IPv4). Pour forcer une adresse en IPv6 :

sudo oniux curl -6 https://icanhazip.comAccéder à un site .onion

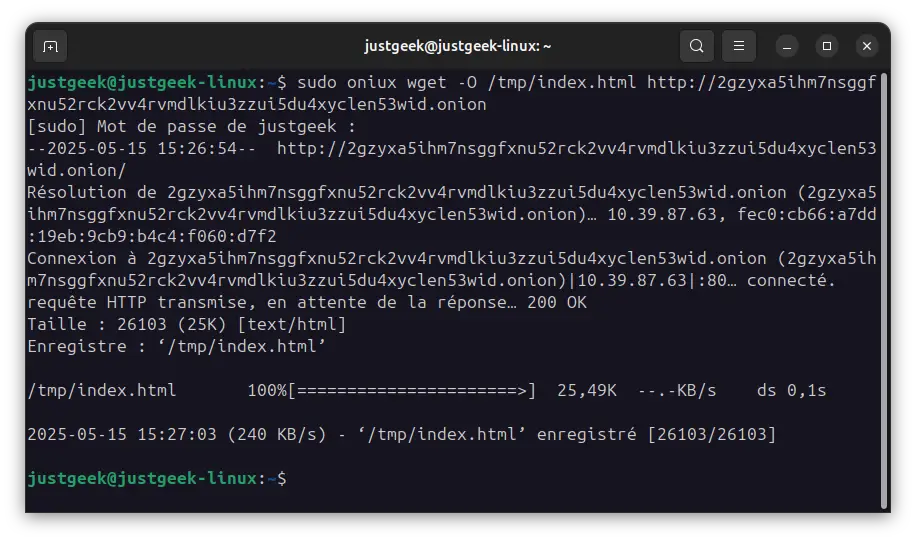

Si vous utilisez curl avec une adresse .onion, vous risquez de tomber sur l’erreur :

curl: (6) Not resolving .onion address (RFC 7686)C’est normal, curl bloque les domaines .onion par défaut. Préférez wget à la place :

sudo oniux wget -O /tmp/index.html http://2gzyxa5ihm7nsggfxnu52rck2vv4rvmdlkiu3zzui5du4xyclen53wid.onion

Ici, on enregistre la page dans /tmp pour éviter les problèmes de permission liés à l’utilisation de sudo.

Et pour aller plus loin…

Oniux permet aussi d’isoler une session shell complète :

sudo oniux bashOu même des applications graphiques (si vous êtes dans un environnement de bureau) :

sudo oniux hexchatEncore jeune, mais déjà prometteur

Oniux n’en est qu’à ses débuts, mais il montre déjà de belles promesses. En isolant complètement le trafic réseau d’une application, il offre une protection bien plus robuste que les outils classiques basés sur des proxys. Ce n’est pas encore l’outil que tout le monde va utiliser les yeux fermés, mais pour les utilisateurs exigeants, ceux qui ne veulent vraiment aucune fuite, c’est une solution à surveiller de près.

Alors oui, l’outil est encore en version expérimentale, il nécessite Rust et il faut un peu mettre les mains dans le terminal. Mais l’approche est saine, bien pensée et portée par une équipe qui connaît très bien les enjeux de la confidentialité en ligne.

À tester si vous êtes sous Linux, que vous aimez Tor… et que vous n’avez pas peur des oignons 🧅.

Source : Tor Project

Salut Benjamin

Chapeau !

D’après la description c’est nettement supérieur au proxy Orbot sur Android !

Info super utile, merci.

A dopu