On pense rarement à la sécurité des imprimantes, et pourtant… Une étude menée par Rapid7 a révélé huit failles de sécurité touchant près de 750 modèles d’imprimantes de marques bien connues comme Brother, Fujifilm, Ricoh, Toshiba ou Konica Minolta. La plus préoccupante ? Elle permet de deviner le mot de passe administrateur par défaut de l’appareil à partir de son numéro de série. Un défaut de conception qui ne peut pas être corrigé par simple mise à jour, et qui transforme ces imprimantes en cibles faciles pour les pirates.

Un mot de passe par défaut… prévisible

La faille la plus critique, référencée sous le nom CVE-2024-51978, concerne directement la méthode de génération du mot de passe administrateur sur des centaines d’imprimantes Brother. Et c’est là que ça coince : ce mot de passe n’est pas aléatoire, ni défini par l’utilisateur. Il est généré automatiquement à partir du numéro de série de l’appareil, selon un algorithme spécifique… que les chercheurs de Rapid7 sont parvenus à reconstituer.

Le processus est toujours le même :

- on prend les 16 premiers caractères du numéro de série,

- on y ajoute une chaîne issue d’une table statique (le « salage », pour les connaisseurs),

- on applique une fonction de hachage (SHA256),

- on encode le tout en base64,

- puis on récupère les 8 premiers caractères, avec quelques substitutions de caractères.

Autrement dit, si un attaquant connaît ou parvient à récupérer le numéro de série de votre imprimante, il peut recréer ce mot de passe par défaut. Et dans la majorité des cas, personne ne pense à le modifier…

Un point d’entrée pour des attaques plus larges

Ce qui rend cette vulnérabilité particulièrement dangereuse, c’est qu’elle peut servir de point de départ à d’autres attaques. Une fois connecté à l’interface d’administration avec le mot de passe par défaut, un attaquant peut modifier la configuration de l’appareil, intercepter ou consulter les documents scannés, accéder au carnet d’adresses ou encore exploiter d’autres failles découvertes par Rapid7.

Par exemple :

- CVE-2024-51979 permet de provoquer un débordement de mémoire (buffer overflow) et potentiellement d’exécuter du code à distance ;

- CVE-2024-51984 permet de récupérer les identifiants de services externes configurés, comme un serveur LDAP ou un accès FTP ;

- et d’autres vulnérabilités permettent carrément de faire planter l’imprimante à distance ou de détourner ses connexions réseau.

En clair, si l’imprimante est connectée au réseau, elle devient une porte d’entrée vers le reste du système. Et ça, dans un environnement professionnel, ce n’est pas à prendre à la légère.

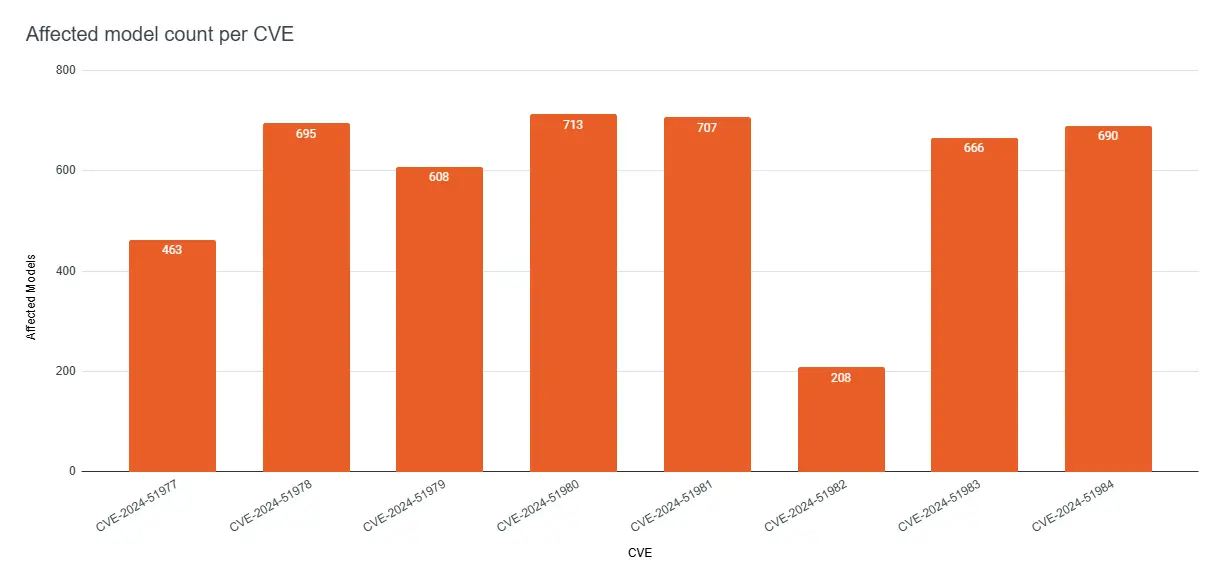

Près de 700 modèles impactés, et pas de correctif miracle

D’après les informations publiées par Rapid7, 689 modèles d’imprimantes Brother sont touchés par cette faille critique. À cela s’ajoutent :

- 46 modèles chez Fujifilm,

- 6 chez Konica Minolta,

- 5 chez Ricoh,

- et 2 chez Toshiba.

Au total, 748 modèles sont concernés par au moins une des huit failles de sécurité identifiées. Et tous ne sont pas affectés de la même manière : certaines imprimantes sont vulnérables à une seule faille, d’autres à plusieurs.

Mais le vrai problème, c’est que la vulnérabilité principale (CVE-2024-51978) ne peut pas être corrigée par une simple mise à jour du firmware. Le problème vient du processus de fabrication lui-même, et notamment de l’algorithme de génération des mots de passe, intégré en usine. Autrement dit : tant que l’imprimante utilise ce mécanisme, son mot de passe par défaut restera prévisible… à moins que l’utilisateur ne le modifie manuellement.

Brother a indiqué avoir modifié le processus de production pour ses futurs appareils, mais les modèles déjà en circulation resteront vulnérables si rien n’est fait côté utilisateur.

Que faire si votre imprimante est concernée ?

Si vous possédez une imprimante Brother (ou d’une autre marque citée plus haut), il est vivement recommandé de vérifier si votre modèle fait partie de la liste des appareils vulnérables. Brother et les autres fabricants ont publié des bulletins de sécurité avec les modèles concernés et les instructions à suivre.

Voici les principales recommandations :

- Changez immédiatement le mot de passe administrateur, surtout si vous ne l’avez jamais fait. Ne laissez jamais celui d’origine, même dans un environnement domestique.

- Mettez à jour le firmware de l’imprimante. Plusieurs des vulnérabilités identifiées peuvent être corrigées via une mise à jour, sauf celle liée au mot de passe par défaut.

- Évitez d’exposer l’imprimante à Internet. L’interface d’administration ne devrait jamais être accessible depuis l’extérieur du réseau local.

- Restreignez l’accès réseau à l’imprimante, en configurant des règles de pare-feu ou en utilisant des VLANs dans les environnements professionnels.

Et bien sûr, si vous ne vous sentez pas à l’aise avec ces manipulations, rapprochez-vous d’un professionnel ou de votre service informatique.

Voici les pages officielles à consulter pour obtenir les correctifs et vérifier si votre modèle est concerné :

Source : Rapid7, Bleeping Computer

Oufff j’ai une EPSON je suis sauvé ^^